كشف فريق الباحثين في موقع SonarSource المتخصص في بناء المنتجات البرمجية المختصة في قياس جودة وأمن الأكواد البرمجية للمواقع، عن اختراق من نوع XML Eternal Entity (XXE) داخل نظام WordPress، والذي يسمح للمخترقين بسرقة الملفات من داخل أي موقع يتم اختراقه، وقد نشروا في أواخر الشهر المنصرم مدونة تفصيلية بجميع المعلومات التقنية المتعلقة بهذا الاختراق.

وبحسب المدونة التي نشر خلالها فريق الباحثين كل تفاصيل الاختراق، فقد أكّدوا أن وجود مثل هذه الاختراقات يعدّ أمرًا متوقعًا إلى حدٍ ما، إذ يعد نظام WordPress الأشهر بين نظم إدارة المحتوى (Content Management Systems “CMS”)، وأن أكثر من 40% من المواقع على شبكة الإنترنت تعمل بنظام WordPress.

كل ذلك، يجعل من نظام WordPress والمواقع التي تعمل من خلاله هدفًا مغريًا للمخترقين والـ hackers.

ليس ذلك فحسب، بل إن العديد من الشركات المهتمة بالبحث عن الاختراقات والثغرات، تستعد لدفع مبالغ باهظة لمن يكتشف مثل هذه الاختراقات، وعلى سبيل المثال فقد أعلنت شركة Zerodium المختصة في شراء الثغرات المميزة، عن مضاعفة المبلغ المقدّم لمن يعثرون على ثغرات في نظام WordPress من 100,000$ إلى 300,000$ مؤخرًا.

الأضرار المتوقعة من الاختراق:

لم يقيّم الباحثون الضرر على مقاييس معينة، لكنهم أكّدوا أن نجاح المخترقين في استغلال هذه الثغرة يعني شبه سقوطٍ كامل للموقع في يد المُخترقين. أمّا المواقع التي من المتوقع تتأثر سلبًا بالاختراق، فهي:

- كل المواقع التي تعمل على PHP 8.

- أو المواقع التي تستخدم إصداراتٍ من WordPress سابقة لإصدار 5.7.1.

وبالنسبة للأضرار المتوقعة حال الاختراق، فقد قسّمها الباحثون في SonarSource إلى 3 أقسام، وهي:

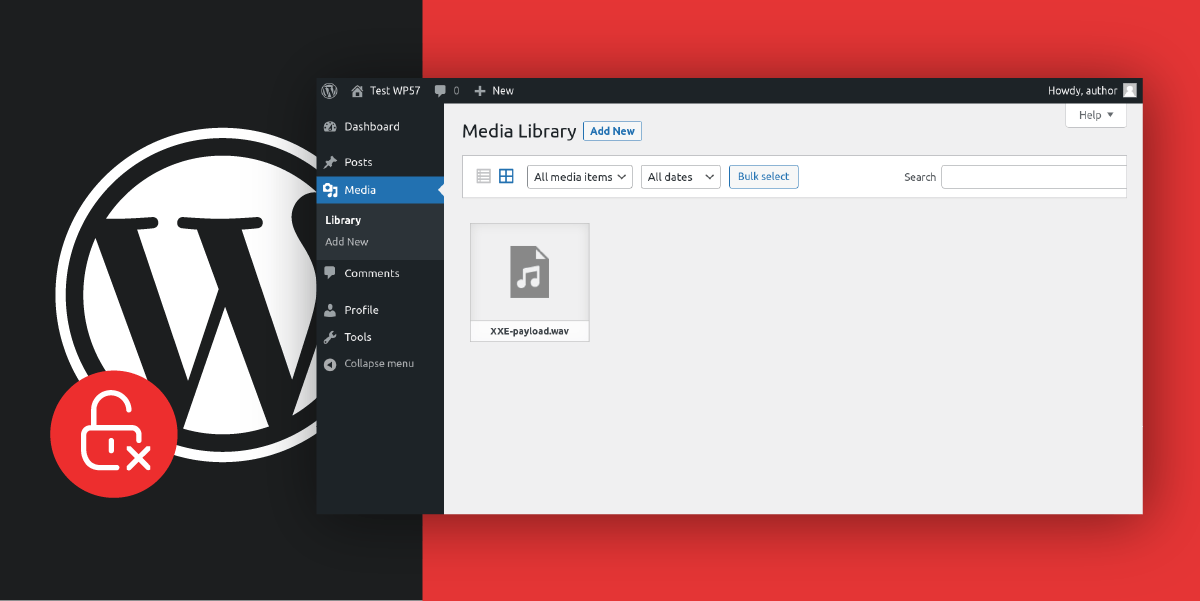

- اختراق النظام والوصول للملفات الموجودة داخل قواعد بيانات الموقع

- إعطاء المخترقين إمكانية " تزوير الطلبات من جانب خادم النظام" والذي يؤدي –بحسب الباحثين- إلى أضرار لا يُحمد عقباها

- وفي حالة وجود اختراقات أُخرى داخل النظام في إضافاتٍ متعلقة برفع الملفات للنظام فإن ذلك قد يؤدي إلى السماح للمستخدمين الذين يملكون وصولًا محدودًا، باستغلال الثغرة كيف يشاؤون.

تقاصيل تقنية إضافية:

تحدّث الباحثون بشكلٍ تفصيلي بدءًا من أسباب حدوث اختراقات في أنظمة كنظام WordPress، انتقالاً إلى الشرح التقني التفصيلي لاختراث الثغرة المذكورة آنفًا.

فهل تم عمل Patch للاختراق أم لا زالت المُشكلة موجودة؟

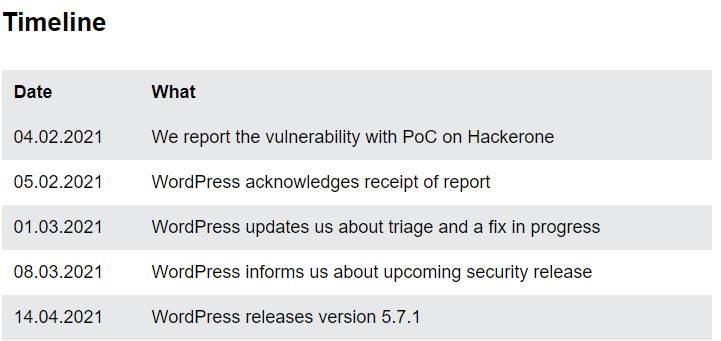

أعلن الباحثون بشكلٍ مؤكد توصل المبرمجين في نظام WordPress إلى حلٍ مُباشر للثغرة خلال نحو 70 يومًا، لكنهم لم يعلنوا عن أعداد المواقع التي وقعت فريسة لهذا الاختراق خلال الفترة بين اكتشاف الثغرة وإصلاحها.

فقد أكّدوا أن مبرمجي WP أصلحوا الثغرة في إصدار WordPress 5.7.1 الأخير بشكلٍ نهائي.

كما نشروا الجدول الزمني لعملية إصلاح الثغرة، بدءًا من اكتشافها يوم الرابع من شباط (فبراير) الماضي، وانتهاءً بإصدار 5.7.1 منتصف الشهر الماضي.

واختتامًا للمدونة، فقد أكّد الباحثون أن فريق المبرمجين والمختصين الأمنيين لدى نظام WordPress تجاوبوا بشكلٍ إيجابي وسريع مع مطالباتهم بإصلاح الثغرة، على الرغم من أن هذه العملية استمرت لأكثر من شهرين.

اترك تعليقك