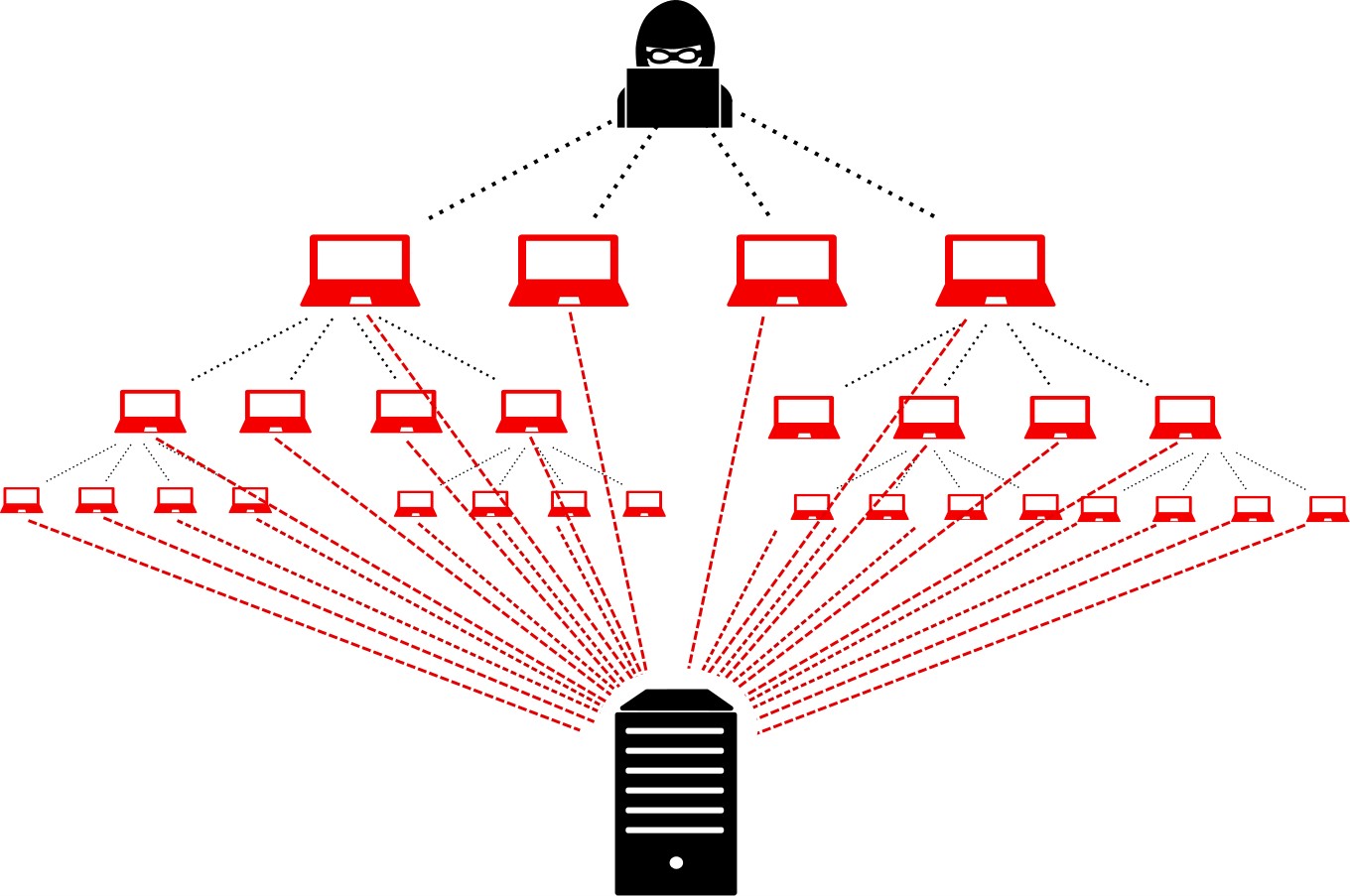

تحاول هجمات DDoS جعل موقع ويب أو الخدمة عبر الإنترنت مشغولة بالازدحام مع الفيضانات الهائلة لحركة المرور الناتجة من عدة موارد متعددة. من الصعب تحديد مصدر الهجوم لأنه يأتي من مصادر مختلفة، وعادة ما يستخدم التروجان (Trojan) لإصابة النظام. وفي هذه المقالة، سنناقش ما هي هجمات DDoS؟ وما هي أنواعها؟ وما مدى حدة انتشارها في العالم؟ وما السبيل للحماية منها؟

ما هي هجمات DDoS؟

هجوم رفض الخدمة الموزع (DDoS) هو عندما يحاول المهاجم أو المهاجمون إبطاء عمل الخوادم والأجهزة والخدمات والشبكات والتطبيقات وحتى المعاملات المحددة داخل التطبيقات. وهو أحد الأنظمة التي ترسل البيانات أو الطلبات الضارة؛ يأتي هجوم DDoS من أنظمة متعددة.

بشكل عام، تعمل هذه الهجمات عن طريق إغراق النظام بطلبات البيانات. قد يكون هذا بسبب إرسال خادم ويب العديد من الطلبات لخدمة الصفحة التي تتعطل تحت الطلب، أو قد تكون قاعدة بيانات قد تعرضت لعدد كبير من الاستعلامات. والنتيجة هي النطاق الترددي المتاح للإنترنت، وتصبح سعة وحدة المعالجة المركزية وذاكرة الوصول العشوائي غارقة.

أنواع هجمات DDoS؟

تتضمن بعض أنواع هجمات DDoS الأكثر شيوعًا ما يلي:

1 – UDP Flood

فيضان UDP، حسب التعريف، هو أي هجوم DDoS يغمر هدفًا بحزم بروتوكول مخطط بيانات المستخدم (UDP). الهدف من هذا الهجوم يتمثل في إغراق المنافذ العشوائية على مضيف بعيد.

يؤدي هذا إلى قيام المضيف بالتحقق بشكل متكرر من الاستماع للتطبيق عند هذا المنفذ والرد (في حالة عدم العثور على تطبيق) باستخدام حزمة ICMP "Destination Unreachable". هذه العملية تؤدي إلى استنزاف موارد المضيف، مما يؤدي إلى فقدان إمكانية الوصول إليها.

2 – ICMP Flood

مشابه من حيث المبدأ لهجوم فيضان UDP، يغمر فيضان ICMP المورد المستهدف بحزم طلب ارتداد ICMP (ping)، ويرسل الحزم بشكل عام بأسرع ما يمكن دون انتظار الردود. هذا النوع من الهجمات يمكن أن يستهلك النطاق الترددي الصادر والوارد، وذلك لأن خوادم الضحية ستحاول الاستجابة بحزم ICMP Echo Reply، مما يتسبب في تباطؤ كبير للنظام بشكل عام.

3 – Flood SYN

يستغل هجوم DDoS فيضان SYN نقطة ضعف معروفة في تسلسل اتصال TCP (المصافحة ثلاثية الاتجاهات)، حيث يجب الرد على طلب SYN لبدء اتصال TCP مع مضيف من خلال استجابة SYN-ACK من ذلك المضيف، وتم تأكيده من خلال رد ACK من مقدم الطلب.

في سيناريو فيضان SYN، يرسل الطالب طلبات SYN متعددة، لكنه إما لا يستجيب لاستجابة SYN-ACK للمضيف أو يرسل طلبات SYN من عنوان IP مخادع. في كلتا الحالتين، يستمر النظام المضيف في انتظار الإقرار لكل طلب، وإلزام الموارد حتى لا يمكن إجراء اتصالات جديدة، مما يؤدي في النهاية إلى رفض الخدمة.

4 – Ping of Death

يتضمن هجوم Ping Of Death ("POD") المهاجم إرسال عدة أصوات خبيثة أو تالفة إلى جهاز كمبيوتر. يبلغ الحد الأقصى لطول الحزمة لحزمة IP 65.535 بايت (بما في ذلك الرأس).

ومع ذلك، عادةً ما تضع طبقة ارتباط البيانات حدودًا لحجم الإطار الأقصى - على سبيل المثال، 1500 بايت عبر شبكة Ethernet. في هذه الحالة، يتم تقسيم حزمة IP كبيرة عبر حزم IP متعددة (المعروفة باسم الأجزاء)، ويعيد المضيف المستلم تجميع أجزاء IP في الحزمة الكاملة.

في سيناريو Ping of Death، بعد التلاعب الضار بمحتوى الجزء، ينتهي المستلم بحزمة IP أكبر من 65.535 بايت عند إعادة تجميعها. ويمكن أن يتجاوز هذا المخازن المؤقتة للذاكرة المخصصة للحزمة، مما يتسبب في رفض الخدمة للحزم الشرعية.

5 – Slowloris

وهو هجوم دقيق الاستهداف، يمكّن خادم ويب واحد من تدمير خادم آخر، بدون أن يؤثر على المنافذ أو الخدمات الأخرى على الشبكة المستهدفة. يقوم Slowloris بذلك من خلال الاحتفاظ بأكبر عدد ممكن من الاتصالات بخادم الويب المستهدف مفتوحًا لأطول فترة ممكنة.

وينجز ذلك عن طريق إنشاء اتصالات بالخادم المستهدف، ولكن إرسال طلب جزئي فقط. يرسل Slowloris باستمرار المزيد من طلبات HTTP، ولكنه لا يكمل الطلب أبدًا. يبقي الخادم المستهدف كل من هذه الاتصالات الخاطئة مفتوحة. يؤدي هذا في النهاية إلى تجاوز الحد الأقصى لتجمع الاتصال المتزامن ويؤدي إلى رفض الاتصالات الإضافية من العملاء الشرعيين.

6 – NTP Amplification

في هجمات تضخيم NTP، يستغل الجاني خوادم بروتوكول وقت الشبكة (NTP) التي يمكن الوصول إليها للجمهور لإغراق خادم مستهدف بحركة مرور UDP. وتعرف هذه الهجمات بأنها هجمات تضخيم لأن نسبة الاستعلام إلى الاستجابة تتراوح بين 1:20 و1: 200 أو أكثر. هذا يعني أن المهاجم الذي يحصل على قائمة بخوادم NTP المفتوحة (على سبيل المثال، باستخدام أداة مثل Metasploit أو بيانات من Open NTP Project) يمكنه بسهولة إنشاء هجوم DDoS مدمر ذي نطاق ترددي عالٍ وعالي الحجم.

7 – Flood HTTP

في هجوم DDoS المتدفق عبر HTTP، يستغل المهاجم طلبات HTTP GET أو POST التي تبدو مشروعة لمهاجمة خادم أو تطبيق ويب.

لا تستخدم عمليات تدفق HTTP الحزم المشوهة أو تقنيات الانتحال أو الانعكاس، وتتطلب نطاقًا تردديًا أقل من الهجمات الأخرى لإسقاط الخادم أو الموقع المستهدف. يكون الهجوم أكثر فاعلية عندما يجبر الخادم أو التطبيق على تخصيص أقصى قدر ممكن من الموارد استجابة لكل طلب منفرد.

إحصائيات حية حول هجمات DDoS

بالحديث عن الإحصائيات، دعونا نتحدث عن بعض أشهر هجمات DDoS في العالم الرقمي والتي خلفت مجموعة من الأضرار الجسيمة لدى المواقع التي تم استهدافها.

لقد كان هجومًا من شأنه أن يغير إلى الأبد طريقة عرض هجمات رفض الخدمة. في أوائل عام 2000، قام طالب المدرسة الثانوية الكندي مايكل كالسي، المعروف أيضًا باسم MafiaBoy، بضرب موقع Yahoo! من خلال هجوم رفض الخدمة الموزع (DDoS) الذي تمكن من إغلاق أحد مراكز قوة الويب الرائدة في ذلك الوقت. على مدار الأسبوع الذي تلاه، استهدفت كالسي مواقع أخرى مثل Amazon وCNN وeBay وعطلتها بنجاح.

بالتأكيد ليس أول هجوم DDoS، ولكن سلسلة الهجمات العامة والناجحة هذه حولت هجمات رفض الخدمة من حداثة وإزعاج طفيف إلى معطلات أعمال قوية في أذهان مدراء المعلومات ومديري المعلومات إلى الأبد.

منذ ذلك الحين، أصبحت هجمات DDoS تهديدًا متكررًا للغاية، حيث يتم استخدامها بشكل شائع للانتقام، والابتزاز، كوسيلة للنشاط عبر الإنترنت، وحتى لشن حرب إلكترونية.

كما أنها أصبحت أكبر على مر السنين. في منتصف التسعينيات، ربما يكون الهجوم يتكون من 150 طلبًا في الثانية - وكان من الممكن أن يكون كافياً لإسقاط العديد من الأنظمة. اليوم يمكنهم تجاوز 1000 جيجابايت في الثانية. وقد تأثر هذا إلى حد كبير بالحجم الهائل لشبكات الروبوت الحديثة.

وفي أكتوبر 2016، واجه مزود خدمات البنية التحتية للإنترنت Dyn DNS (الآن Oracle DYN) موجة من استعلامات DNS من عشرات الملايين من عناوين IP. هذا الهجوم، الذي تم تنفيذه من خلال شبكة Mirai الروبوتية، أصاب أكثر من 100000 جهاز إنترنت الأشياء، بما في ذلك كاميرات IP والطابعات. في ذروتها، وصلت Mirai إلى 400000 روبوت. تعطلت الخدمات بما في ذلك Amazon و Netflix و Reddit و Spotify و Tumblr و Twitter.

وفي أوائل عام 2018، بدأت تقنية DDoS جديدة في الظهور. في 28 فبراير، تعرضت خدمة استضافة التحكم في الإصدار GitHub لهجوم كبير برفض الخدمة، حيث ضرب 1.35 تيرابايت في الثانية الموقع الشهير.

على الرغم من أن GitHub لم يتم إيقافه إلا بشكل متقطع وتمكن من التغلب على الهجوم تمامًا بعد أقل من 20 دقيقة، إلا أن النطاق الهائل للاعتداء كان مقلقًا، حيث تجاوز هجوم Dyn، الذي بلغ ذروته عند 1.2 تيرابايت في الثانية.

كشف تحليل للتكنولوجيا التي قادت الهجوم أنه كان من بعض النواحي أبسط من الاعتداءات الأخرى. في حين أن هجوم Dyn كان نتاجًا لروبوتات Mirai، التي تطلبت برامج ضارة لإصابة الآلاف من أجهزة إنترنت الأشياء، استغل هجوم GitHub الخوادم التي تشغل نظام ذاكرة التخزين المؤقت Memcached، والتي يمكنها إرجاع أجزاء كبيرة جدًا من البيانات استجابة لطلبات بسيطة.

يُقصد باستخدام Memcached فقط على الخوادم المحمية التي تعمل على الشبكات الداخلية، وعادةً ما يكون لديها القليل من الأمان لمنع المهاجمين الخبيثين من انتحال عناوين IP وإرسال كميات هائلة من البيانات إلى الضحايا المطمئنين.

لسوء الحظ، فإن الآلاف من خوادم Memcached موجودة على الإنترنت المفتوح، وكان هناك ارتفاع كبير في استخدامها في هجمات DDoS. إن القول بأن الخوادم "مختطفة" بالكاد يكون عادلاً، حيث سيرسلون الحزم بمرح أينما تم إخبارهم دون طرح أسئلة.

بعد أيام قليلة من هجوم GitHub، انتقد هجوم DDoS آخر قائم على Memcached مزود خدمة أمريكي مع 1.7 تيرابايت في الثانية من البيانات.

تطور هجمات DDoS

كما ذكرنا بإيجاز أعلاه، أصبح من الشائع أن يتم تنفيذ هذه الهجمات بواسطة شبكات الروبوت المستأجرة. ومن المتوقع استمرار هذه الطريقة في الهجوم. كما أن هناك طريقة أخرى تتمثل في استخدام نواقل هجوم متعددة داخل هجوم، يُعرف أيضًا باسم APDoS المتقدم المستمر لرفض الخدمة.

على سبيل المثال، قد يشتمل هجوم APDoS على طبقة التطبيق، مثل الهجمات ضد قواعد البيانات والتطبيقات وكذلك مباشرة على الخادم. يقول تشاك ماكي، المدير الإداري لنجاح الشريك في Binary Defense، إن هذا يتجاوز مجرد "الفيضانات".

بالإضافة إلى ذلك، يوضح ماكي أن المهاجمين غالبًا لا يستهدفون ضحاياهم بشكل مباشر فحسب، بل يستهدفون أيضًا المنظمات التي يعتمدون عليها مثل مزودي خدمة الإنترنت ومقدمي خدمات السحابة. ويقول: "هذه هجمات واسعة النطاق وعالية التأثير ومنسقة جيدًا".

يؤدي هذا أيضًا إلى تغيير تأثير هجمات DDoS على المؤسسات وزيادة مخاطرها. وقد صرح مايك أوفرلي، محامي الأمن السيبراني في Foley & Lardner LLP بأن الشركات لم تعد مهتمة فقط بهجمات DDoS على نفسها، ولكن الهجمات على عدد كبير من شركاء الأعمال والبائعين والموردين الذين تعتمد عليهم تلك الشركات.

وأحد أقدم الأقوال المأثورة في مجال الأمن هو أن العمل التجاري آمن تمامًا مثل أضعف حلقاته. في بيئة اليوم (كما يتضح من الانتهاكات الأخيرة)، يمكن أن يكون هذا الرابط الأضعف، وفي كثير من الأحيان، أحد الأطراف الثالثة.

بالطبع، مع إتقان المجرمين لهجمات DDoS، فإن التكنولوجيا والتكتيكات لن تقف مكتوفة الأيدي. كما يوضح رود Soto، مدير الأبحاث الأمنية في JASK، فإن إضافة أجهزة إنترنت الأشياء الجديدة، وظهور التعلم الآلي والذكاء الاصطناعي ستلعب جميعها دورًا في تغيير هذه الهجمات.

كما سيقوم المهاجمون في النهاية بدمج هذه التقنيات في الهجمات أيضًا، مما يجعل من الصعب على المدافعين اللحاق بهجمات DDoS، وتحديدًا تلك التي لا يمكن إيقافها بواسطة قوائم ACL أو التوقيعات البسيطة. يجب أن تتطور تقنية دفاع DDoS في هذا الاتجاه أيضًا.

كيف تحمي موقعك من هجمات DDoS؟

تزداد الهجمات تعقيدًا، وفقًا لـ Verizon، حيث تستخدم 52% من الهجمات الآن موجهات متعددة للهجوم. يقول Wueest بأن المهاجمين قد يبدأون بطريقة هجوم واحدة، وبعد ذلك عندما تقوم بالتخفيف من حدتها، قم بالتبديل إلى أسلوب آخر". "يمكنهم فعل ذلك عدة مرات، لأن هناك العديد من أساليب الهجوم المختلفة التي يمكنهم استخدامها.

بمجرد أن يبتكر شخص ما طريقة هجوم جديدة، يبحث المجرمون على الفور عن طرق لاستثمارها، أو تضمينها في مجموعات الروبوتات الخاصة بهم. يقول Chet Wisniewski، عالم الأبحاث الرئيسي في Sophos Ltd بأن سوق DDoS يعمل بشكل مشابه للأسواق الإجرامية الأخرى التي نراها، ولا يتم إغفال أي فكرة سيئة قد تنتشر عنه.

مع آخذ الأمر بالاعتبار، فقد قمنا بجمع أهم النصائح التي تضمن الحماية من هجمات DDoS.

1 – جهّز خطة تخفيف DDoS الخاصة بك

يجب أن تحاول المنظمات توقع التطبيقات وخدمات الشبكة التي سيستهدفها الخصوم ويضعون خطة للاستجابة للطوارئ للتخفيف من تلك الهجمات.

يقول تشيب تسانتس: "تولي الشركات مزيدًا من الاهتمام لهذه الهجمات وتخطط لكيفية ردها. وهم يتحسنون في تجميع معلومات الهجمات الداخلية الخاصة بهم بالإضافة إلى المعلومات التي يوفرها لهم البائعون للمساعدة في مكافحة هذه الهجمات"، مدير الخدمات الاستشارية لأمن المعلومات في Ernst and Young.

يوافق لين برايس، الخبير الاستراتيجي الأمني لشركة IBM للقطاع المالي على أن المؤسسات تتحسن في الاستجابة. إنهم يدمجون تطبيقاتهم الداخلية وفرق الشبكات، وهم يعرفون متى يجب تصعيد الاستجابة للهجوم حتى لا يفاجئوا. لذا، حيث أصبح المهاجمون أكثر تعقيدًا، لذلك هي المؤسسات المالية.

كما يوضح كريس داي كبير مسؤولي الأمن السيبراني في مزود خدمات مركز البيانات Cyxtera أنه يجب أيضًا وضع خطة لاستعادة القدرة على العمل بعد الكوارث وإجراءات مجربة في حالة حدوث هجوم DDoS يؤثر على الأعمال التجارية، بما في ذلك الرسائل العامة الجيدة. تنوع البنية التحتية من حيث النوع والجغرافيا يمكن أن يساعد في الحد من هجمات DDoS وكذلك التهجين المناسب مع السحابة العامة والخاصة.

كما يأتي دور سكوت كارلسون، الزميل التقني في BeyondTrust ليعرب قائلا أنه يجب أن تبدأ أي مؤسسة كبيرة بتوفير الحماية على مستوى الشبكة من خلال نقاط دخول واتفاقيات WAN متعددة مع موفري تنقية حركة المرور الكبيرة (مثل Akamai أو F5) للتخفيف من الهجمات وإعادة توجيهها قبل أن تصل إلى الحافة الخاصة بك. لا يمكن لأي أجهزة DDoS فعلية مواكبة هجمات سرعة WAN، لذا يجب إزالتها أولاً في السحابة. تأكد من أن فريق العمليات لديك لديه إجراءات معمول بها لإعادة توجيه حركة المرور بسهولة للتنظيف.

2 – إجراء تعديلات في الوقت الحقيقي

بينما كان صحيحًا دائمًا أن المؤسسات بحاجة إلى أن تكون قادرة على التكيف في الوقت الفعلي مع هجمات DDoS، فقد أصبح الأمر كذلك بشكل متزايد عندما ضربت موجة من الهجمات الكثيرين في الخدمات المالية والصناعة المصرفية في عامي 2012 و2013، بما في ذلك أمثال Bank of أمريكا، كابيتال وان، تشيس، سيتي بنك، بي إن سي بنك وويلز فارجو.

كانت هذه الهجمات لا هوادة فيها ومتطورة. يقول Gary Sockrider، مهندس الحلول فيArbor Networks: "لم تكن هذه الهجمات متعددة النواقل فحسب، بل تغيرت التكتيكات في الوقت الفعلي". حيث كان المهاجمون يراقبون كيفية استجابة المواقع، وعندما يعود الموقع إلى الإنترنت، كان المتسللون يتكيفون مع أساليب الهجوم الجديدة.

ويضيف قائلا إنهم حازمون وسيضربونك في منفذ مختلف، أو بروتوكول، أو من مصدر جديد. ودائمًا ما يغيرون التكتيكات". "يتعين على الشركات أن تكون مستعدة لتكون سريعة ومرنة مثل خصومها.

3 – إدراج حماية DDoS وخدمات التخفيف

يوضح جون ناي، نائب رئيس استراتيجية الأمن السيبراني في CynergisTek، أن هناك العديد من الأشياء التي يمكن للمؤسسات القيام بها بمفردها لتكون جاهزة للتكيف مع حدوث هذه الهجمات، ولكن قد يكون تجنيد خدمة حماية DDoS لجهة خارجية هو الطريق الأقل تكلفة.

"يمكن إجراء المراقبة داخل المؤسسة، عادةً في SOC أو NOC، لمراقبة حركة المرور الزائدة وإذا كان يمكن تمييزها بشكل كافٍ عن حركة المرور المشروعة، فيمكن عندئذٍ حظرها على جدران حماية تطبيقات الويب (WAF) أو باستخدام حلول تقنية أخرى. في حين أنه من الممكن بناء بنية تحتية أكثر قوة يمكنها التعامل مع أحمال مرور أكبر، فإن هذا الحل أكثر تكلفة بكثير من استخدام خدمة طرف ثالث، "يقول ناي.

يتفق Cyxtera's Day مع ناي على أنه يجب على الشركات التفكير في الحصول على مساعدة متخصصة. يجب أن تعمل الشركات مع شركة تخفيف DDoS أو مزود خدمة الشبكة الخاص بهم للحصول على إمكانية التخفيف أو على الأقل جاهزة للنشر السريع في حالة وقوع هجوم.

يضيف ناي قائلا إن الشيء الأول الأكثر فائدة الذي يمكن للمؤسسة القيام به - إذا كان وجودهم على الويب أمرًا بالغ الأهمية لأعمالهم - هو إدراج خدمة حماية DDoS لجهة خارجية. ويضيف: "لن أوصي بأي بائع معين في هذه الحالة، نظرًا لأن الخيار الأفضل هو عرضي وإذا كانت المؤسسة تفكر في استخدام مثل هذه الخدمة، فيجب عليها التحقيق بدقة في الخيارات ".

لقد زاد مستوى الحماية التي يقدمها البائعون بشكل كبير هذا العام - كما يتضح من الحماية المتاحة لهجمات هذا العام التي تسجل أرقامًا قياسية. يعمل بائعو التخفيف أيضًا بشكل متزايد مع بعضهم البعض، مع مزودي خدمات الإنترنت، ومع سلطات إنفاذ القانون، لمعالجة المشاكل بشكل أكبر، قبل وقت طويل من وصولها إلى الضحايا المقصودين، أو سد أنابيب الإنترنت على طول الطريق.

قام أحد مزودي التخفيف DDoS، Cloudflare، بتوسيع نقاط تواجده - الأجهزة التي يقومون بتثبيتها في المنبع، في مزودي خدمة الإنترنت والمواقع الرئيسية الأخرى - من 118 في هذا الوقت من العام الماضي، إلى 156 اليوم. وزاد عدد المواقع التي تحميها الشركة من 7 ملايين إلى 12 مليونًا خلال نفس الفترة الزمنية، وفقًا لدوغ كرامر، المستشار العام للشركة.

ظهرت Cloudflare في الأخبار مؤخرًا لرفضها إزالة الحماية على بعض مواقع الويب للنازيين الجدد، لكنها لا تتورع عن طرد مهاجمي DDoS من شبكاتها.

يقول كرامر: "نحن نعمل بشكل تعاوني مع الكثير من المجموعات الأخرى، مثل الأشخاص في AWS و Akamai و Google و Palo Alto Networks". "على الرغم من أننا قد نكون منافسين في المجال التجاري، فإننا نعمل معًا لتتبع هذه الأشياء وإغلاقها."

ومع ذلك، فمع المواقع التي تروج لمحتوى خطير، فإن الأمر يتعلق بالرقابة، كما يقول. "نهجنا هو تجنب كوننا رقيبًا، لذلك سنتابع إجراءات المحكمة. إذا حصلنا على حكم من المحكمة، فسنوقف تقديم الخدمات أو أي شيء تطلبه المحكمة. ولكن إذا حددنا نشاطًا ذا طبيعة هجوم إلكتروني، فإننا نتخذ نهج مختلف. إذا قام شخص ما على شبكتنا بشن هجمات DDoS، فسنحرك بأسرع ما يمكن لتعطيل الخدمات.

اترك تعليقك